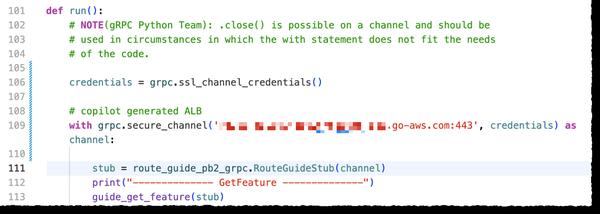

نشرت نينو إيساكوفيتش وتشونغ دونغ مدونة بعنوان "LummaC2: Obfuscation Through Indirect Control Flow". تتناول هذه المدونة بالتفصيل تحليل أسلوب إخفاء تدفق التحكم الذي تستخدمه عينات LummaC2 (LUMMAC.V2) الحديثة. بالإضافة إلى أسلوب تسوية تدفق التحكم التقليدي المستخدم في الإصدارات القديمة، تستخدم البرمجية الخبيثة الآن توجيه تدفق تحكم مخصص لمعالجة تنفيذ البرمجية الخبيثة. تُحبط هذه التقنية جميع أدوات تحليل الثنائيات، بما في ذلك IDA Pro و Ghidra، مما يعيق بشكل كبير ليس فقط عملية الهندسة العكسية، ولكن أيضًا أدوات التشغيل الآلي المصممة لالتقاط نتائج التنفيذ وإنشاء عمليات الكشف. لتوفير رؤى لفرق أمان Google و Mandiant، قمنا بتطوير طريقة آلية لإزالة طبقة الحماية هذه من خلال التقطيع العكسي الرمزي. من خلال الاستفادة من تدفق التحكم المستعاد، يمكننا إعادة بناء العينات وإلغاء تشويشها إلى تنسيق يمكن استهلاكه بسهولة لأي نظام أساسي لتحليل الثنائيات الثابتة. وجدتُ أن استخدام التقطيع العكسي الرمزي لإزالة طبقة الحماية هذه مثيرًا للاهتمام بشكل خاص. يمكن أن يكون هذا الأسلوب فعالًا للغاية في التخفيف من فعالية تقنيات إخفاء تدفق التحكم. أعتقد أن هذا البحث سيكون ذا قيمة كبيرة لمحللي البرامج الضارة الذين يعملون على تحسين قدراتهم في الهندسة العكسية.

LummaC2: إخفاء من خلال تدفق التحكم غير المباشر

Google Cloud